マルウェアEmotetの感染が再流行の兆しをみせているようですのでご報告です。

身近にEmotetが迫ってきたのもあって、調べたことを残しておこうと思いました。

マルウェアEmotet

元々は2020年に流行したマルウェアでした。これが去年の冬に再度感染拡大の兆しをみせていたのですが、今年に入ってから右肩上がりで感染拡大となっているようです。

詳しくはJPCERT/CCの以下のページ(URL<https://www.jpcert.or.jp/at/2022/at220006.html>)に

今年の3月に入ってから感染が急増していることがグラフから見て取れます。実際にEmotetと思われるメールが届いて要警戒という話が入ってきて、対処に時間を割く必要が出てきました。

以下は、上記のURLに記載されている内容ベースの話になります。

メールの表示名とメールアドレス

いままでは、メールの表示名とメールアドレスが一致しないことが一つの見分け方担っていました。実際送られてきたEmotetとおぼしきメールでは以下の送信元の表示名とその右に表記される<>で囲まれたメールアドレスは合致していませんでした。

※画像はイメージです。

※画像はイメージです。

たぶんEmotetが生成する送信元というのはランダムで組み合わされているため、いつもこの人が使うのってこのメールアドレスじゃないな、というところで違和感を感じることができました。

しかし、前述の<https://www.jpcert.or.jp/at/2022/at220006.html>によれば、3月3日(「更新: 2022年3月3日追記」の箇所)に新たななりすましの手法でなりすまし元の署名とか組織名が掲載されるケースも出てきているようです。こうなると正しいメールかどうかは違和感を感じることで慎重になっていたのが、よりうっかりが発生する可能性が上がってきそうです。

Emotet検出ツールを使ってみる

もし、万が一、ということがあったときのための予習として、JPCERT/CC提供の「Emotet感染有無確認ツールEmoCheck」を試してみることにしました。いざ検知しなきゃいけなくなったときに使い方を調べている余裕がないだろうと思ったためです。

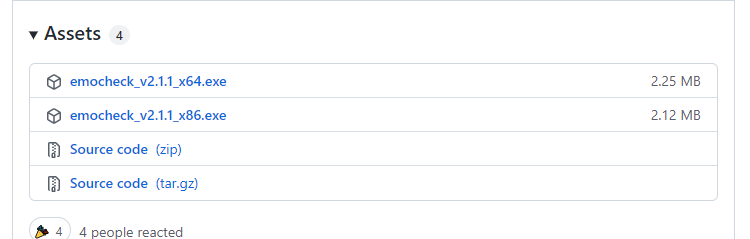

前述の<https://www.jpcert.or.jp/at/2022/at220006.html>に

「Emotet感染有無確認ツールEmoCheck」と記載のあるGitHubへのリンクをクリックするとダウンロードページが表示されます。

本記事現在での最新バージョンはv2.1.1でした。さっそくOSのビット数に併せてファイルをダウンロードします。

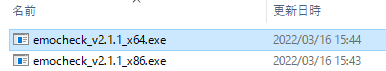

ダウンロード後にダウンロードした.exeを実行します。ダブルクリック

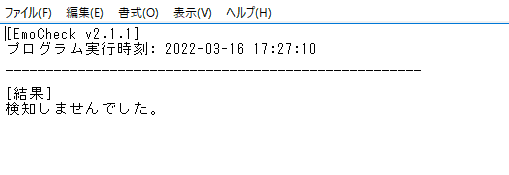

実行するとDOS窓で以下のような画面が表示されます。

しばらく待ちます。完了すると以下の画面に、

検出されなかったというメッセージで安心できます。

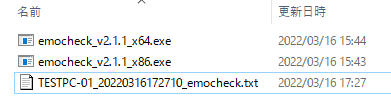

実行したディレクトリ内に

このようにログファイルも残ります。

開くと、

無事な環境である「検知しませんでした」というメッセージと、その検知を実施した日時が記録されています。

このファイルをエビデンスにEmotetに感染していない、という確認ができそうです。