先週に公表されたゼロデイ脆弱性である、MicrosoftMSHTMLリモートコード実行の脆弱性(CVE-2021-40444)、先週時点ではゼロデイですが、直近のWindows Update9月の月例更新でどうなるか気になります。

テスト環境で回避策の手順を確認してみましたのでご報告です。

脆弱性の公表

9月の月例更新リリース前に「Microsoft MSHTML Remote Code Execution Vulnerability」なるゼロデイ脆弱性が公表されています。

「MicrosoftMSHTMLリモートコード実行の脆弱性」とも言われています。CVE番号はCVE-2021-40444が割り当てられています。

9月の月例更新で更新プログラムにこの脆弱性の対処が含まれるか気になっています。

脆弱性の概要

さっそくMicrosoftの情報を読んでみることにしました。

■Microsoft MSHTML Remote Code Execution Vulnerability

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-40444

上記URLの「概要」欄に、脆弱性の内容が記載されています。

ざっくり言うと、ブラウザ(のレンダリングエンジン)が狙われて、細工されたOfficeドキュメントから悪意のあるActiveXコントロールが生成される、細工されたOfficeドキュメントを開くと脆弱性を突かれた攻撃を完了させる模様。

システム上でユーザの権限が少ない構成のアカウントは、管理者ユーザ(たぶんAdministerグループ)で操作するユーザアカウントよりも影響が少なく済む可能性がある、という記述も見て取れるので、細工されたOfficeドキュメントを開いてしまった際のユーザ権限でなにかされてしまう乗っ取り系なのかと思いました。

Defender(Microsoft Defender Antivirus や Microsoft Defender for Endpoint)のユーザは、脆弱性の検出と保護がされるらしい。その際にはビルド1.349.22.0以降が必要、「疑わしいCplファイルの実行」と検出し表示されるようです。

Defenderユーザの場合

Windows標準のDefenderユーザは、標準ではPCを起動していればバージョンが更新されていくのでそれほど心配なさそう。

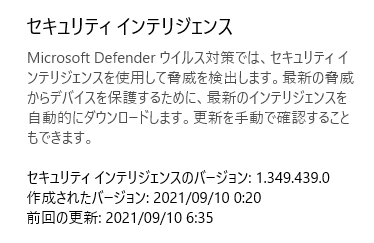

手持ちの環境を確認してみたら、

バージョンは「1.349.439.0」と表記されており、Microsoft指定の「build 1.349.22.0」以降であることが確認できました。

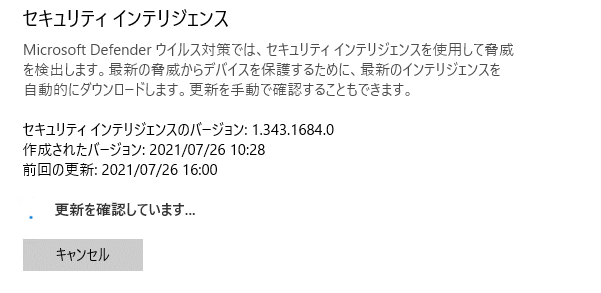

ただし、普段からそれほど起動していないテスト環境のようなOSでは、

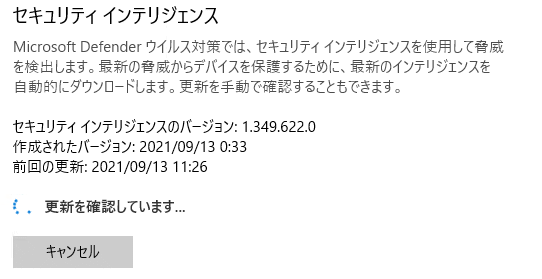

このように指定のバージョンより古いこともあり、注意が必要です。さっそく更新して、

バージョンをbuild 1.349.22.0以降となるようにしておきました。

レジストリで回避策

Windows UpdateでCVE-2021-40444の更新プログラムが提供されなかった場合、Microsoftが提供してくれた回避策も検討が必要になるかもしれない、ということで、リハーサルを兼ねてテストPCでやってみることにしました。

前述のURLの手順をそのままにやってみることにします。

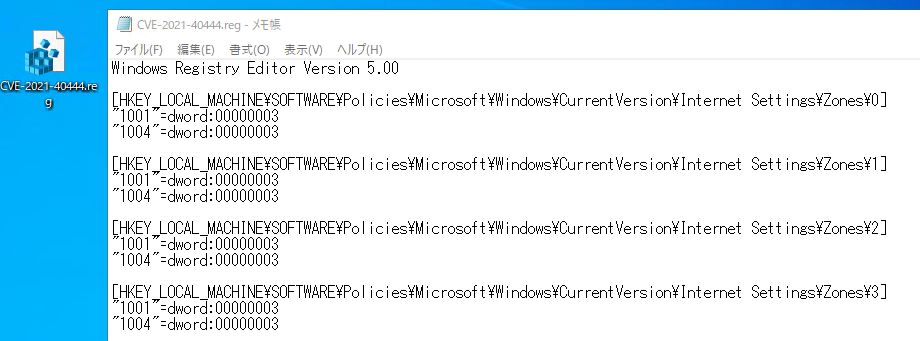

以下を、テキストファイルに貼り付けて、~.regファイルとして保存します。

--------------------------------------------------------------

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

"1001"=dword:00000003

"1004"=dword:00000003

--------------------------------------------------------------

今回、CVE-2021-40444.regを作成してみました。

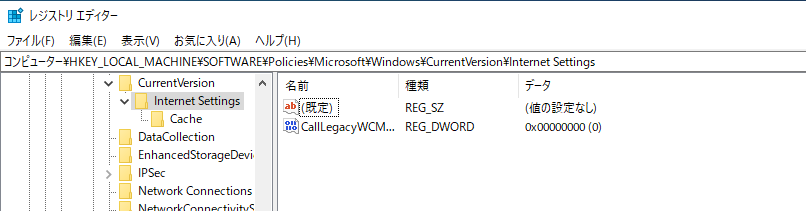

このファイルを実行する前に、レジストリエディタで対象のキーの状態を確認してみます。

確認箇所は「HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings」配下のキー。

特にキーはないようです。

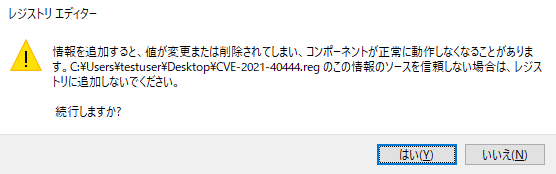

regファイルを実行して、インポートを実行。

※レジストリHKEY_LOCAL_MACHINEへの書き込み権限が必要です。(管理者権限とか)

実行すると

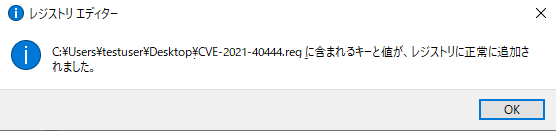

正常に終了。

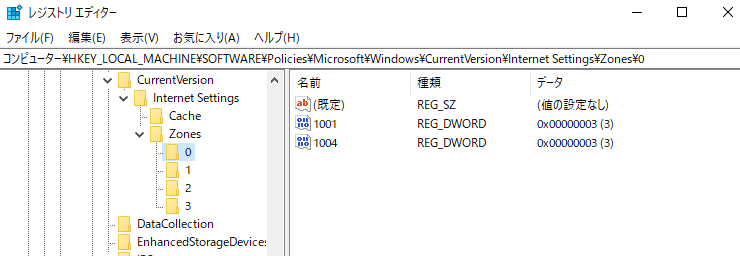

レジストリエディタで確認してみると、

Zonesというキーが生成され、ActiveXコントロールのインストールが無効化されるキーが追加されました。

注意点や影響など

このレジストリ追加を実行すると、新規にActiveXコントロールはインストールできなくなります。(それゆえ、悪意のあるActiveXコントロールで脆弱性を突かれることもなくなる、という説明がMicrosoftの情報に記載されています。)

ただし、善悪かかわらず64ビットおよび32ビットプロセスのすべてのインターネットゾーンで新しくActiveXコントロールはインストールされなくなります。

更新プログラムが提供されたら、このキーは削除してしまっても良いのかも。(自己判断になりそうです。)

ひとまず、9月の月例更新を待って、月例更新にCVE-2021-40444の対処が含まれていないようであれば、レジストリへのキー追加も検討しようかなと思いました。あと2日だし。