いままでより巧妙だと思ったフィッシング目的の迷惑メールを見つけたのでご報告します。

従来とは違ったポイントを中心に、迷惑メールを説明していきます。

迷惑メールフィルタをすり抜けたメール

ふと受信トレイを見ると一通のメールを受信していました。。

送信元はaeon.co.jp <row-%USERNAME%@aeon.co.jp>となっており、宛先は自分の電子メールアドレスになっています。

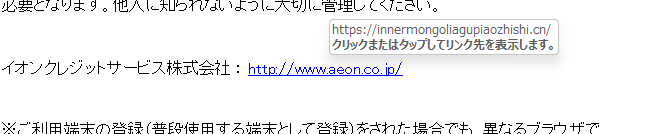

件名には「追加認証情報の登録完了」と記載があり、どうやらイオンカードの会員ページのサービス元と思われる名称とURLが記載されていました。

スクロールすると、

ここにも「FAQ・お問い合わせ先」という箇所にそれらしいリンクが記載されています。

ただ、サービスの契約者ではないので、これは迷惑メールだろうと判断していました。

しっかり確認してみたら

ひとまず、受信トレイに入っていたので、迷惑メールフォルダに移動することにします。(もし正規のメールだったら受信トレイに戻すようにします。)

迷惑メールフォルダに移動して、注意深くメールを確認してみたら、このメールの目的とするところが徐々に理解できてきました。

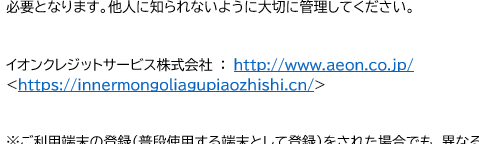

改めてメールを確認すると、URLリンクの箇所がテキスト形式に分解されています。

正規のURLと思われるURLに併記されているのが、ホントのリンク先であるフィッシングサイトとおぼしきURLが記載されています。

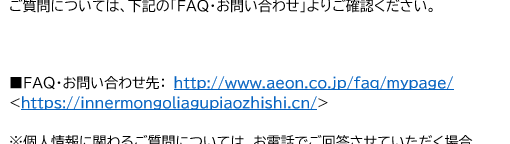

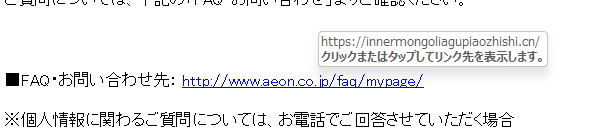

スクロールして後半のFAQ・お問い合わせ先のリンクも、

前述と同じフィッシングサイト側のURLが正規のURLに併記されていました。

なるほど。つまり、正規のURLを文字列として見せておき、そのリンク先はフィッシングサイトという文字列を用意したということですか。

注意深く確認してみたところ、リンクをマウスでポイントすると、

このように、

リンク先が目に見えている文字列と相違することが分かります。ただ、無警戒でクリックしてしまうユーザだと気づかないだろうなぁとは思いました。

メールヘッダも確認

いちおうメールヘッダも確認してみることにしました。

ヘッダ情報の「Received」で始まる行に注目。

※電子メールアドレスは%USERNAME%文字列で置き換えています。

--------------------------------------------------------------

Received: from mx33-red.in.shared-server.net (mx33-red.in.shared-server.net [192.168.7.153])

by relay20.in.shared-server.net (Postfix) with ESMTP id D8B86262D21

for <%USERNAME%@hoge.com>; Wed, 30 Aug 2023 19:40:21 +0900 (JST)

Received: by mx33-red.in.shared-server.net (Postfix, from userid 222782)

id D49FDFF144; Wed, 30 Aug 2023 19:40:21 +0900 (JST)

Received: from v06-red.in.shared-server.net (v06-red.in.shared-server.net [192.168.7.92])

by mx33-red.in.shared-server.net (Postfix) with ESMTP id C1427FF133

for <%USERNAME%@hoge.co.jp>; Wed, 30 Aug 2023 19:40:21 +0900 (JST)

Received: from mx38-red.in.shared-server.net (mx38-red.in.shared-server.net [192.168.7.159])

by v06-red.in.shared-server.net (Postfix) with ESMTP id B4F552407D5

for <%USERNAME%@hoge.co.jp>; Wed, 30 Aug 2023 19:40:21 +0900 (JST)

Received: from VM-0-19-centos.localdomain (unknown [43.155.167.57])

by mx38-red.in.shared-server.net (Postfix) with ESMTP id 97983FF7C8

for <%USERNAME%@hoge.co.jp>; Wed, 30 Aug 2023 19:40:21 +0900 (JST)

Received: by VM-0-19-centos.localdomain (Postfix, from userid 0)

id 52FA262D1E; Wed, 30 Aug 2023 18:40:21 +0800 (CST)

--------------------------------------------------------------

かなりpostfixのリレーサーバを経由して送信されているようですが、どのサーバも恐らくイオンカード正規のメールサーバではないだろうなと見受けられるドメインを示していることが分かりました。

巧妙だと思った点

まずは公式の不審なメールの注意喚起ページを確認してから考えるとなんとなく伝わりやすいかもしれません。

公式:実際に確認されている不審なメール、サイトなどの例

https://www.aeon.co.jp/security/example/

ここまでで巧妙だと思った点が伝わりにくいかと思いましたので、ポイントとして挙げていきます。

- 日本語が過去の迷惑メールより自然な日本語になっている

- 本文記載のURLリンクが、見かけ上の文字列は正規サービスのURL

- (偽装だが)Fromアドレスのドメイン部は正規のドメイン文字列が使われている

一般的に言われているフィッシングメールの特徴を学習して迷惑メール判定されにくくしている(ゆえに受信時に受信トレイに振り分けられたと思われる)のが特徴です。

今後もフィッシング目的の迷惑メールは洗練されていきパッと見では分かりにくくなっていきそうで不安が先立ちます。ユーザの注意力が最後の砦になりそうな。しかしそれは無理がある。

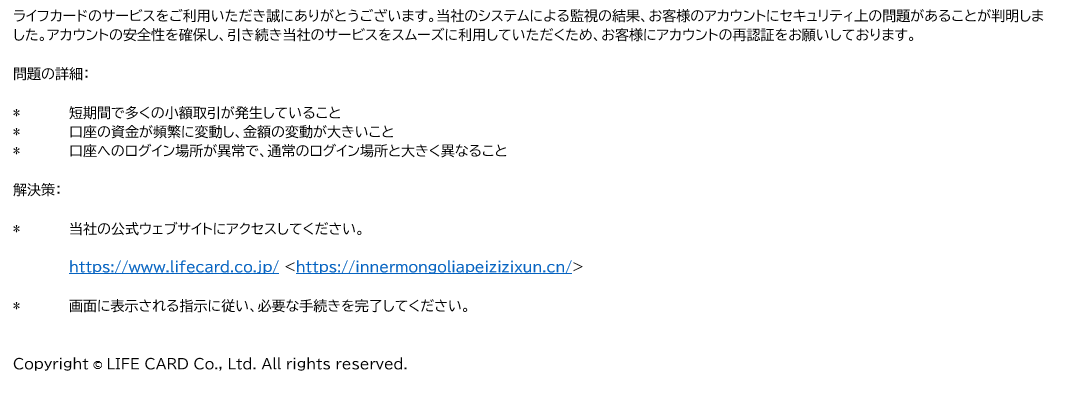

翌日には

同じ手法で別のカード会社を騙るフィッシングメールも受信しました。

今後はより一層注意が必要になりそうです。