2019年5月のWindows Updateは新元号令和対応の品質アップデートに注目しながらの更新。(といっても一部はオプションでの公開でテスト適用しちゃったけど)

5月15日公開から16日夜までのWindows Update適用作業のご報告です。

Windows10バージョン1809で変な動き

月例更新「2019-05 x64 ベース システム用 Windows 10 Version 1809 の累積更新プログラム (KB4494441)」の変な動き。

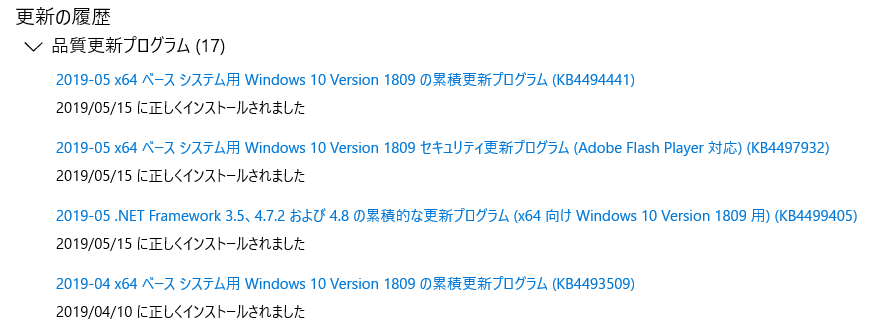

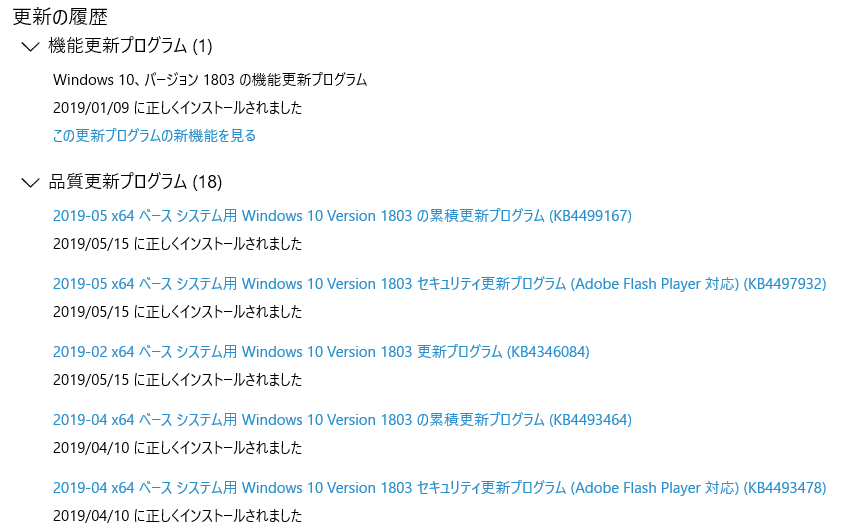

適用終わった、で、再起動した後に更新履歴を見ると、

うんうん、無事適用されています。

しかし、更新の履歴画面から戻ると…

あれ?

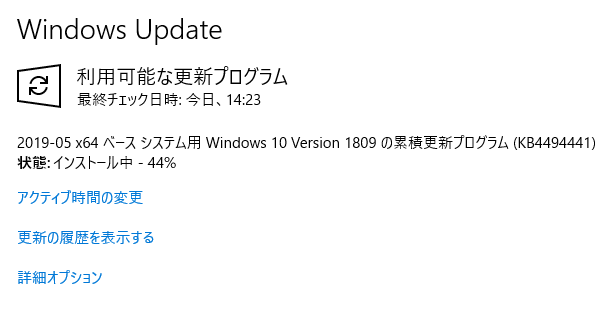

全く同じ「2019-05 x64 ベース システム用 Windows 10 Version 1809 の累積更新プログラム (KB4494441)」が、再度更新プログラムの適用が動作しています。なんだこれ?

これを書きながら更新の履歴を見ていたという時間がちょっと長かったこともあって、インストールがぐんぐん進んでいました。

で、程なくして、

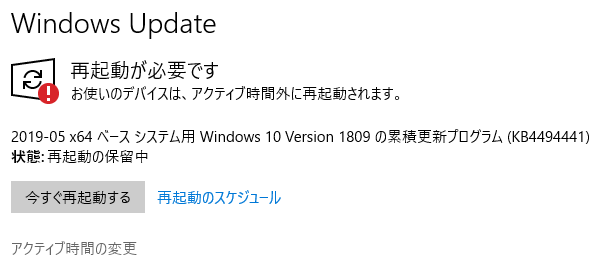

再起動してね、ですって。ん?もうこのKBは適用して再起動した後なんですけども、もう一回再起動するの?

改めて更新の履歴を見直してみると、

更新完了した「2019-05 x64 ベース システム用 Windows 10 Version 1809 の累積更新プログラム (KB4494441)」の他に、

更新が再起動待ちとなっている「2019-05 x64 ベース システム用 Windows 10 Version 1809 の累積更新プログラム (KB4494441)」の存在が確認できました。なんだかよく分からんのですが、とりあえずOSの促すままに再起動します。

再起動したら画面には「更新プログラムを構成しています。○%適用中…」のように通常の更新プログラムの表示になったので、何か適用が入っているようです。

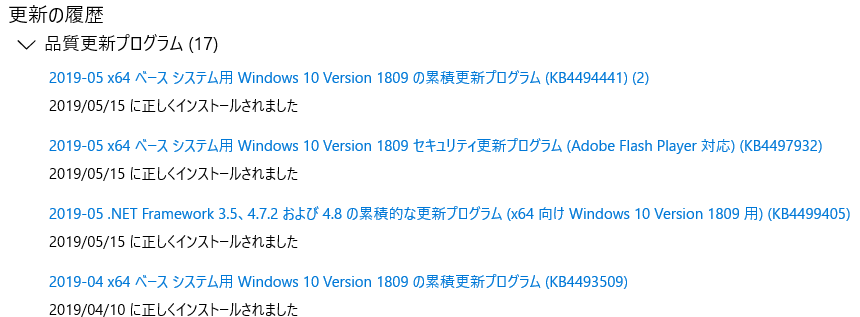

再起動後には、

このように

「2019-05 x64 ベース システム用 Windows 10 Version 1809 の累積更新プログラム (KB4494441) (2)」

と表記され、適用完了となっていました。2回適用されたってことなのか、2番目(?)の適用ってことなのかは定かで無く。KB4494441の更新プログラム適用動作は"2回発生する"というのは覚えておいたほうがよさそうです。※この2回適用される動きは特に問題はないらしいです。16日夜時点で情報が出てきた模様。

バージョン1803ではこのような動きはしなかったので、バージョン1809固有の動きのように思えます。

1803はすんなり適用完了。

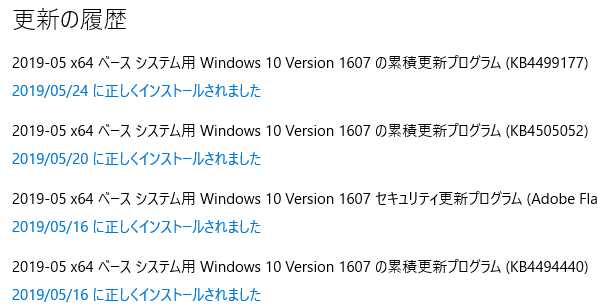

LTSB2016バージョンとなるバージョン1607でも特に問題はありませんでした。

LTSB 2016(バージョン1607)では、いつもより時間差があったのがちょっと気になったものの、特に問題なく適用完了。(サービススタック更新プログラムが前提となる更新プログラムだったのかな、と勝手な推測)

19-05-24追記:

LTSB 2016(バージョン1607)は、追加の追加とポツポツ更新プログラムを受信しました。

KB4499177のページリンク:

https://support.microsoft.com/ja-jp/help/4499177/windows-10-update-kb4499177

配信日の適用から4日後の20日にIEの更新、その後24日にもう一回「2019-05 x64 ベース システム用 Windows 10 Version 1607 の累積更新プログラム (KB4499177)」の更新が動作しました。今月更新回数が多いような気が...。

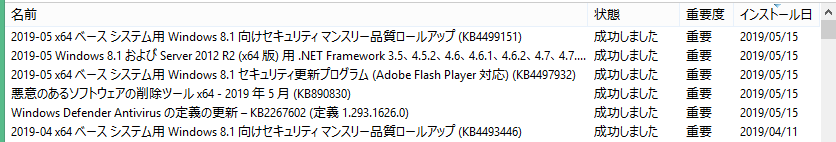

Windows8.1

特に問題なさげ。

Office関連以外には恒例のOS月例更新の他に.NETと組み込み用Adobe Flashのアップデート、悪意のあるソフトウェア削除ツールの基本セットです。

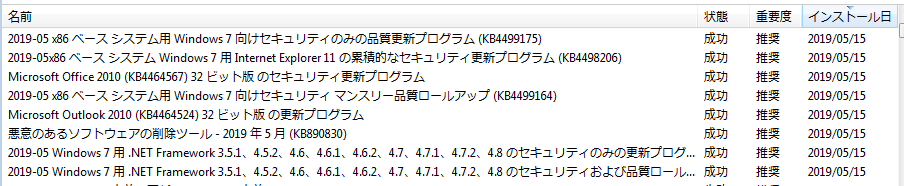

Windows7

特に問題なさげ。

ただ、気になったセキュリティホールの情報が一件ありました。(後述)

今月のセキュリティ情報で

今月、ちょっと驚いたこと=警戒しなきゃいけないかな、と思ったのは、

今月の月例のセキュリティ情報

https://blogs.technet.microsoft.com/jpsecurity/2019/05/15/201905-security-updates/

これ以外で、

「CVE-2019-0708 | リモート デスクトップ サービスのリモートでコードが実行される脆弱性」

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0708

というセキュリティ上の脆弱性が公開されています。

ざっくり言うとRDP(リモートデスクトップ)を利用してシステムを乗っ取ってしまう、という攻撃なのですが、これの対策として供給されている更新プログラムがWindows7とWindows Server 2008(R2含む)です。

※Windows8.1やWindows10、またそれとコードベースで同様になるWindows Server 2012以降の2016/2019はそもそもこの脆弱性が存在しない、ということのようです。このため、この脆弱性は現行延長サポートフェーズ(にギリギリ引っ掛かっている)Windows7/2008だけが対象になっている模様。

※正確には更新プログラムの適用で解消するセキュリティホールはWindows7/2008より以前のOSに存在している、ということですが、現状サポートフェーズにあるOSがWindows7/2008なので、その情報が提示されている、ということになります。

ここまでは通常通りなのですが、このセキュリティ更新プログラムに「Windows XP」と「Windows Server 2003」用の更新プログラムも提供されていることが気になる所です。

Microsoft UpdateカタログにKBが公開されています。

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4500331

KB4500331の解説:

https://support.microsoft.com/ja-jp/help/4500331/windows-update-kb4500331

まさか、サポートが終了したWindows XPと2003用のパッチまで公開するとは。これはつまり

「よっぽど、この脆弱性はヤバい脆弱性だ」

ってことの裏返しなのかもしれないです。用心しつつ、セキュリティホールを突く攻撃が一般化する前の段階でWindows7と2008には早目に適用しておくほうがいいのかもしれませんね。(Windows XP環境はもうないから適用しなくてもいいけど、サポート終了したOS用のパッチを供給するってことはかなりヤバいケースであることが多いです。)

あとは、このWindows7以前のOSを対象にした脆弱性を突く攻撃について、ちょくちょく動向を観察しておきたいですね。数ヶ月後に大きく話題として取り上げられている可能性もありますし。

おまけ:今月のWindows10 mobile

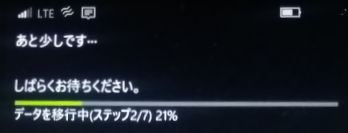

手持ちのMADOSMA Q501、今月もアップデートが降ってきてくれました。5月16日の夜に、Windows Updateが動作し、アップデートが適用されました。

このあと、

起動するまで(黒い画面の状態のままで)しばらく時間が掛かったので、一瞬不安に陥りましたが、無事再起動してきて、上記画面になり、更新が完了しました。

これも、もう長くないんだろうなぁ…。しみじみ。