こないだ終わったと思ったらば、もう3月の月例更新プログラムの日になってしまいました。

今月から図らずも1909環境が加わっており、ちょっと警戒しながらの適用になりました。

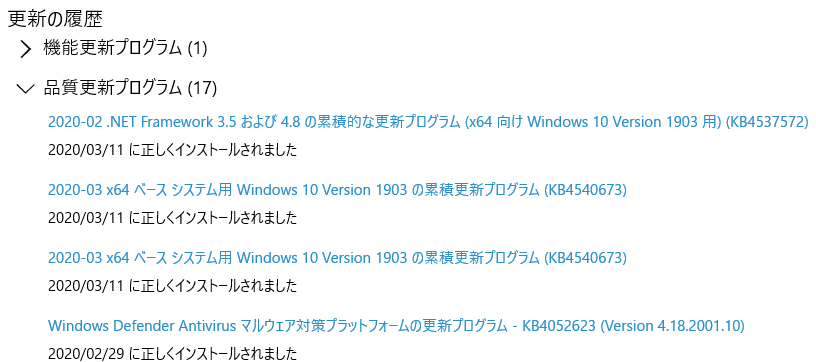

Windows10

多少気にはなることがある(後述)ものの、インストールから再起動までは特にエラーなく終了しています。

各バージョン共通に

悪意のあるソフトウェアの削除ツール x64 - 2020 年 3 月 (KB890830)

がインストールされていました。(画面に表示されていませんが)

1909は、

月例更新は一つ

- 2020-03 x64 ベース システム用 Windows 10 Version 1909 の累積更新プログラム (KB4540673)

のみ適用されていました。ん?少ない?少なくなくない?

1903を見てみると

月例更新は、種類こそ一種類

- 2020-03 x64 ベース システム用 Windows 10 Version 1903 の累積更新プログラム (KB4540673)

これが二行に渡って「正しくインストールされました」と記録が残っています。なんだかこの辺の動きの違いが気になる。

さらに.NET FrameworkのKB4537572は月末or月初に来た更新プログラムなのですが、これは2月のオプションの更新プログラムだったようにも思えます。(けど3月の月例更新にそのままスライドしてきたのかな?)Windows8.1ではちゃんとオプションの更新プログラムで検出されてデフォルトではインストールされないようになっていたので、ちょっと気になりました。

ちなみにLTSCの1607では

共通の悪意のあるソフトウェアの削除ツールを除けば二種類

- 2020-03 x64 ベース システム用 Windows 10 Version 1607 の累積更新プログラム (KB4540670)

- 2020-03x64 ベース システム用 Windows 10 Version 1607 サービス スタック更新プログラム (KB4540723)

累積更新プログラムに加え、サービススタック更新プログラムが配信されてきました。しかし.NET Frameworkの更新であるKB4537572的な更新プログラムはLTSCでは配信されてないようです。

Windows10はちょっと不思議な配信に見えます。しばらく様子見が必要になりそうです。

以下、これらと全く別の更新プログラムの話。

今月の定例で配信された更新プログラムではないのですが、前月のプレビュー(つまり今月のトライアル的な更新プログラム)であるKB4535996にはインストール後にsigntool.exeが問題を起こしてWindows10の動作に影響を及ぼす症状が出ている模様(らしい)です。

前月配信となったプレビューの更新プログラムに問題が出ているのであれば、今月の月例更新プログラムにも同じ問題が含まれている可能性はありそうなものです。

KB4535996の引き起こす症状を頭に入れておきつつ、発生時には対処を考えておきたいと思いました。(まだ不具合は起きてないから)

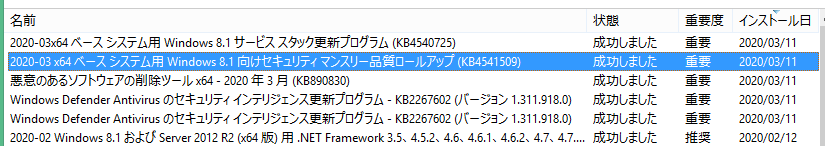

Windows8.1

Windows8.1はいつも通りの感じ

Windows10のLTSCの1607と同じように

- 2020-03x86 ベース システム用 Windows 8.1 サービス スタック更新プログラム (KB4540725)

- 2020-03 x86 ベース システム用 Windows 8.1 向けセキュリティ マンスリー品質ロールアップ (KB4541509)

- 悪意のあるソフトウェアの削除ツール - 2020 年 3 月 (KB890830)

の三つ。

ただ、先月同様、PCによって「KB4540725」は月例の累積更新(KB4541509)と同時に適用されるPCもあれば、月例の累積更新適用後の再起動が完了して、もう一回更新プログラムの確認をして単体でKB4540725を適用しなければいけなかった環境もありました。ちょっと差は分らないけど、月例更新が配信された時点で更新プログラムが検出されないまで適用を繰り返すようにしておけば大丈夫とみています。

(Windows10だと手動でWindows Updateの更新の確認ボタンをクリックするのは人柱パッチのインストールが実施されることがあるのでちょっとイヤな感じがしますが、Windows8.1はそういうこともないから、まあいいか。)

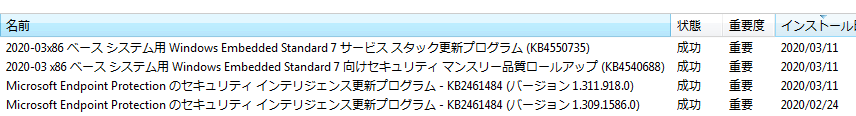

おまけ:Windows7

サポート終了の通常Windows7ですがEmbeddedであるWindows ThinPCはまだまだ更新中。

サービススタック更新プログラムは再起動後に適用されるので、ちゃんと更新プログラムが検出されなくなるまで更新プログラムの確認が必要。

更新プログラムではないけども…

ん?なんかゼロデイ脆弱性が。Windows Serverにも関係しそうだから、ちょっとこれは調べておきたい。(自分用)

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/ADV200005

Server Message Block Ver.3.1.1(SMBv3)が特定のリクエストを処理する方法に大師、リモートコード実行の脆弱性が存在する、ということのよう。

認証されていない攻撃者が特別に細工したパケットを標的のSMBv3サーバに送信することで脆弱性が悪用される可能性がある、という記述が見て取れます。更新プログラム待ちですが、回避策を実施するかどうかがちと悩ましいところです。

てか、これWindows ServerだけじゃなくLinuxのsambaサーバでも関係してきそうですね

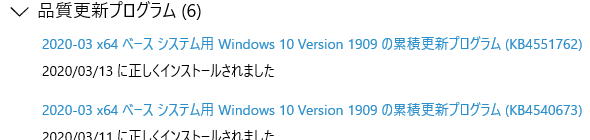

追記(2020-03-13):

追加で情報とパッチが適用された模様。どうやらWindows10の1903と1909を対象としているようで、それ以前のバージョンには脆弱性は存在していないという記載が確認出来ます。

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2020-0796

確かに、1909にしたThinkPadでは

URLに記載のあるKB4551762の適用が実施されていました。